Hello ! Ici Neil.

Nous avons exactement le même problème, en pire si j’ose dire : notre raccourcisseur de liens est un sous-domaine de notre plateforme principale, que nous utilisons pour tous nos services (s.42l.fr).

Si la réputation de notre raccourcisseur de liens est impactée, tout notre site le sera. Il nous faut donc assurer niveau monitoring.

Quelques indicateurs de réputation à surveiller, entre-autres :

J’ai travaillé dur sur la mise en place de mécanismes et de techniques diverses pour bloquer plus de 95% du spam sans passer ma vie à contrôler ce qui s’y passe et perdre beaucoup de temps, ni devenir trop intrusif vis-à-vis de la vie privée de nos utilisateur·ices.

L’année dernière, lors de la migration de notre raccourcisseur de Lstu à rs-short, j’ai écrit un guide pour gérer le spam : https://git.42l.fr/42l/rs-short/wiki/A-guide-to-system-administration-and-link-shorteners

Signalement automatique des liens suspects

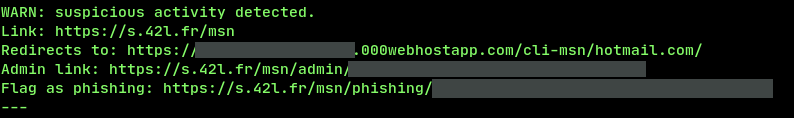

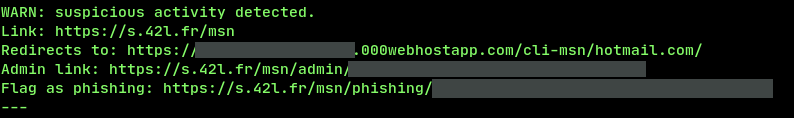

rs-short dispose d’une fonctionnalité qui écrit les liens dans la sortie standard lorsqu’un lien a été cliqué plus de X fois en l’espace de Y heures (les valeurs sont paramétrables dans la configuration). En pratique, voilà comment ça se passe (exemple de ce matin) :

J’ai la possibilité de vérifier le lien en question, de voir combien de clics il a eu avec la page d’administration et de marquer le lien comme « phishing » en un clic.

Un lien de phishing est souvent partagé le plus rapidement possible avec plusieurs centaines (souvent milliers) d’adresses mail. Ce pic d’activité est donc détectable.

Sensibilisation sur le hameçonnage

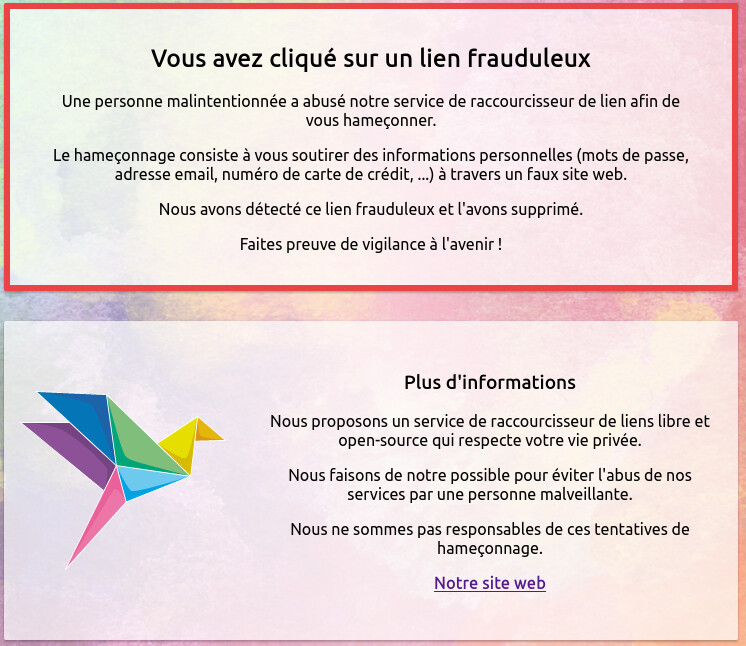

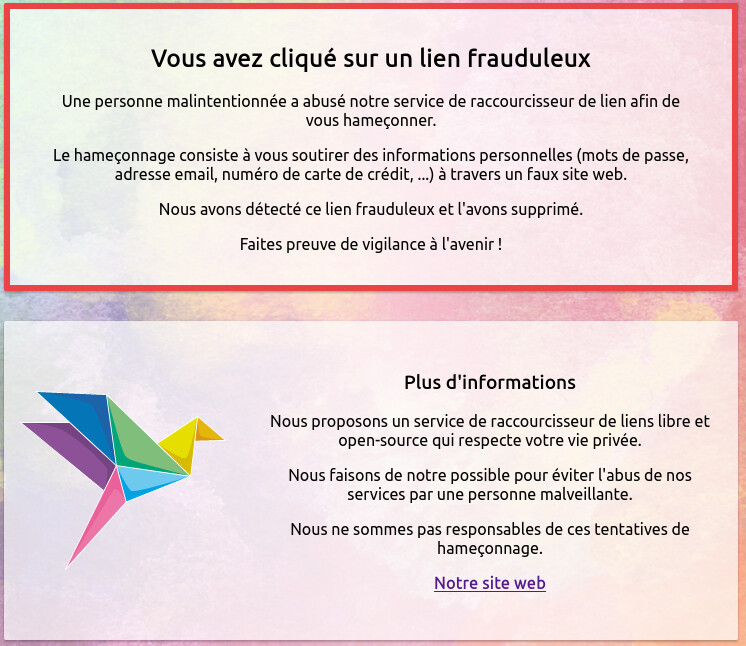

Un lien marqué comme phishing redirige vers cette page :

Cette page a deux utilités :

- On sensibilise les victimes de phishing sur le sujet, pour qu’elles soient moins enclines à se faire piéger à nouveau ;

- On dissuade (théoriquement !) les scammeurs d’utiliser notre service, car ce n’est pas dans leur intérêt si leur liste de victimes prend conscience du problème.

Le code HTTP renvoyé est 410 Gone pour signaler aux crawlers et aux systèmes de réputation qu’on s’est occupés du problème.

Listes noires

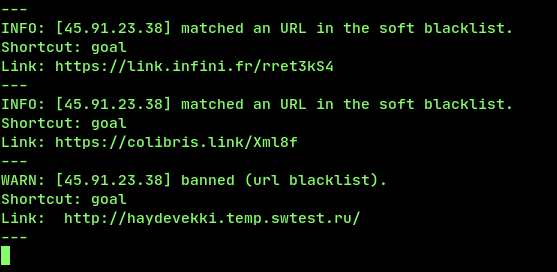

Nous avons mis en place une liste noire de liens vers lesquels notre raccourcisseur n’acceptera pas de raccourcis. Il y a aussi une liste noire de noms de raccourcis, au cas où un spammeur aurait la bonne idée d’utiliser toujours le même nom de raccourci à quelques caractères près.

Toute adresse envoyée qui contiendrait au moins un des mots-clés spécifiés dans notre liste noire est refusée. La requête est interceptée par Fail2ban qui bannit automatiquement l’adresse IP correspondante (de manière temporaire) et envoie un email à une adresse d’administration.

Captcha

Ce mécanisme a son efficacité, mais nous gêne par son manque d’accessibilité. Nous réfléchissons à l’implémentation d’alternatives possibles : form honeypots, utilisation de Javascript (que notre service n’utilise pas pour le moment)…

Mais hélas, les liens qui nous posent le plus problème semblent être envoyés par des humains.

Récentes améliorations apportées

Voilà les mesures en vigueur depuis un an sur rs-short. Depuis, le service a pris un peu plus d’ampleur (notamment avec la fermeture de framalink et huitre), ce qui m’a conduit à apporter de nouvelles améliorations à rs-short.

Bannir les raccourcisseurs de liens

Il est souvent arrivé que les scammeurs utilisent d’autres raccourcisseurs de liens et les chaînent ensemble, échappant ainsi à la blacklist présentée précédemment.

Nous avons maintenant deux listes noires différentes : en plus de la « hard blacklist » décrite ci-dessus, nous avons également une « soft blacklist », qui va simplement avertir l’utilisateur·ice qu’il n’est pas possible d’utiliser une URL déjà raccourcie sur notre service. Nous avons inclus quelques raccourcisseurs connus (bitly, lstu, framalink, linkvertise et notamment colibris).

Il n’est a priori pas utile pour un·e utilisateur·ice lambda de raccourcir deux fois la même URL, et c’est une technique régulièrement utilisée par les scammeurs.

Nous n’avons pas encore pris le temps de lister tous les raccourcisseurs existants (ça serait long !), mais si on détecte des abus, on allongera cette liste.

Bannir les protocoles inhabituels

C’est probablement déjà le cas chez vous, mais bannissez file:// et les autres protocoles qui pourraient potentiellement poser des problèmes de sécurité.

Pour aller plus loin

Signalement automatique sur les domaines sensibles et mots-clés

Il est fréquent que nous recevions des signalements concernant les domaines Wix, Wordpress, 000webhost, Yola, Google Sites, Firebase, GoDaddy Sites et plus globalement, tous les services web qui permettent d’héberger des pages HTML ou d’agencer un peu le site pour que ça ressemble à un site officiel.

Nous avons un récidiviste qui s’amuse à créer de fausses pages de connexion à Orange, au Crédit Agricole, à la Banque Postale…

Je songe donc à mettre en place une nouvelle « blacklist » qui me signalerait automatiquement tout lien raccourci vers ce genre de plateforme, et tout site web contenant quelque chose du genre « banquepostale » ou « web-orange », « messageriemobile », ce genre de choses. Le tout avec des regex, de façon à intercepter les tentatives un peu tordues d’éviter nos filtres.

Cette blacklist ne bloquerait pas directement le lien, mais m’informerait d’un lien potentiellement malveillant que je dois vérifier manuellement, et me donnerait un lien pour le supprimer en un clic, comme pour la fonctionnalité « Signalement automatique des liens suspects ». Avec ça, je peux être réactif dans l’heure sans que ça me prenne trop de temps, et je peux même déléguer cette modération.

Si cela ne devient plus possible, bien que ce n’est pas souhaitable, il est toujours envisageable d’interdire l’utilisation de ces services d’hébergement web avec notre raccourcisseur de liens.

Signaler les abus en amont

Je commence à prendre l’habitude de signaler les liens de phishing sur les hébergeurs en amont. Par exemple, à remplir le formulaire d’abus sur Wix ou Yola dès que j’en ai un de mon côté.

Sachant que ces sites connus ont généralement tous une adresse abuse@, l’idée serait d’automatiser l’envoi du mail de signalement d’abus par rs-short : dès que je marque un lien Wix/Yola ou autre comme « phishing », rs-short regarderait s’il a une adresse email de signalement correspondant à ce domaine et enverrait automatiquement un signalement à l’hébergeur, sans aucune action supplémentaire de ma part.

Cela devrait également dissuader les scammeurs de créer des liens sur notre service, car ils doivent repasser à travers le processus de création de site de leur côté.

Edit: Scanner la page redirigée

J’avais oublié, il y a aussi une autre idée qui pourrait marcher, celle de scanner la page de destination à la recherche de mots-clés (ex.: banque, messagerie mobile, connectez-vous à votre compte…).

Une liste de mots-clés et un système de points pourrait faire l’affaire : chaque mot-clé rapporte un certain nombre de points, au bout d’un certain seuil une alerte nous est envoyée, et au bout d’un seuil plus élevé on pourrait également refuser la création du lien et bloquer l’IP qui a essayé de le créer.

Conclusion

Toutes ces méthodes sont des moyens techniques pour répondre à ce problème, je pense que cela vaut mieux de procéder avec des outils et des scripts automatisés pour faire face à ce problème plutôt que de multiplier les moyens humains sur une tâche qui n’a rien de séduisante.

Le plus important est de savoir jusqu’où il est possible d’automatiser la censure sans déclencher de faux-positifs, et jusqu’où est-il possible « d’humaniser » la censure sans nuire à la vie privée des utilisateur·ices, qui ne souhaitent certainement pas que chaque lien envoyé sur la plateforme soit minutieusement scruté par des personnes humaines et ce, même si nous n’en faisons aucun usage commercial, et que ces contrôles seraient là uniquement à des fins d’administration système et de protection de nos propres services.

Conseils pour colibris.link

Avec un peu de (mal)chance, vous avez les mêmes spammeurs que nous.

Dans votre base de données de liens raccourcis, cherchez les mots-clés suivants :

swtest.rutmweb.ruxsph.rujustns.rucreditagricolemessageriecerticode

Et faites le ménage

Si vous avez envie, cherchez aussi avec wixsite, wordpress, firebase, yola et les autres domaines cités plus haut.

N’attendez pas que vous receviez un mail abuse@ chez vous. La réputation de votre service aura déjà été impactée. Mettez en place des mécanismes de surveillance qui ne dépendent pas uniquement de signalements tiers, comme tous ceux cités ci-dessus. C’est le seul moyen de lutter efficacement contre le phishing sur votre service.

Ou alors, mettez votre service en privé / inscriptions seulement, comme certains CHATONS le font.

Voilà

~ Neil, pour 42l