Pour continuer sur ce sujet, du coup, qu’est ce que vous utilisez pour votre infra?

Chez Indie.Host en fait, on a pas grand chose.

Pas de iptables, comme tout est dans docker et que tout n’est pas public par défault, pour être honnête, je ne vois pas trop l’intêret (si je me trompe, dites moi).

Pas de fail2ban, ssh est bien sur accessible seulement avec clé, et donc, boarf, oui ce serait cool, mais on l’a pas encore fait. Sinon, on espère que les applications ont cette fonctionnalité, Nextcloud par exemple l’a. Mais oui, on pourrait mieux sécuriser les WordPress avec ce genre de technos.

Redit du coup, en gros :

- iptables (la base)

- fail2ban (tout les services possibles + détection des scripts wp-login.php pour bloquer le brute force)

- portsentry (technique du pot de miel, au moment ou je parle : 223 ip de banni, notamment parce que le port 22 n’est pas utilisé par SSH mais est en écoute par portsentry…)

- rkhunter, clamscan qui check de temps en temps…

perso j’iptables juste au cas ou l’admin sys (moi en l’occurrence) fait une boulette et lance un service/container sur la mauvaise machine. C’est donc plus pour avoir une approche white listing des services dispo. Il y a quelques années d’ici j’utilisais OSSEC - HIDS.

Evidement sur mes machines, le root login est désactivé et ssh est uniquement dispo via l’utilisation d’une clé.

Aller pour te donner un coup de patte ![]() :

:

J’avais pondu un article sur fail2ban+wordpress à l’époque, chez moi ça marche toujours très bien !

Le mini script pour chercher les wp-login et ajouter à fail2ban (à réadapter, c’est conçu pour arborescence ISPconfig…)

Super, merci! il ne reste plus qu’à voir comment agencer tout ça dans docker et kubernetes

Plus ou moins dans la même veine… sur mon serveur j’ai dû limiter fail2ban à SSH et postfix car pas mal de vm sont derrières un reverse proxy, et pas voulu essayer de gérer ca avec des solutions exotiques d’aller-retour entre le backend et le frontend.

Sinon SSH par clef sans root, redirections TLS partout, et actuellement en cours de POC pour utilisation de clamscan + maldet pour du monitoring actif sur wordpress.

Sinon les VMs en DMZ ont leur shorewall pour ipv4 et ipv6 (assez critique, car pas de filtres en amont).

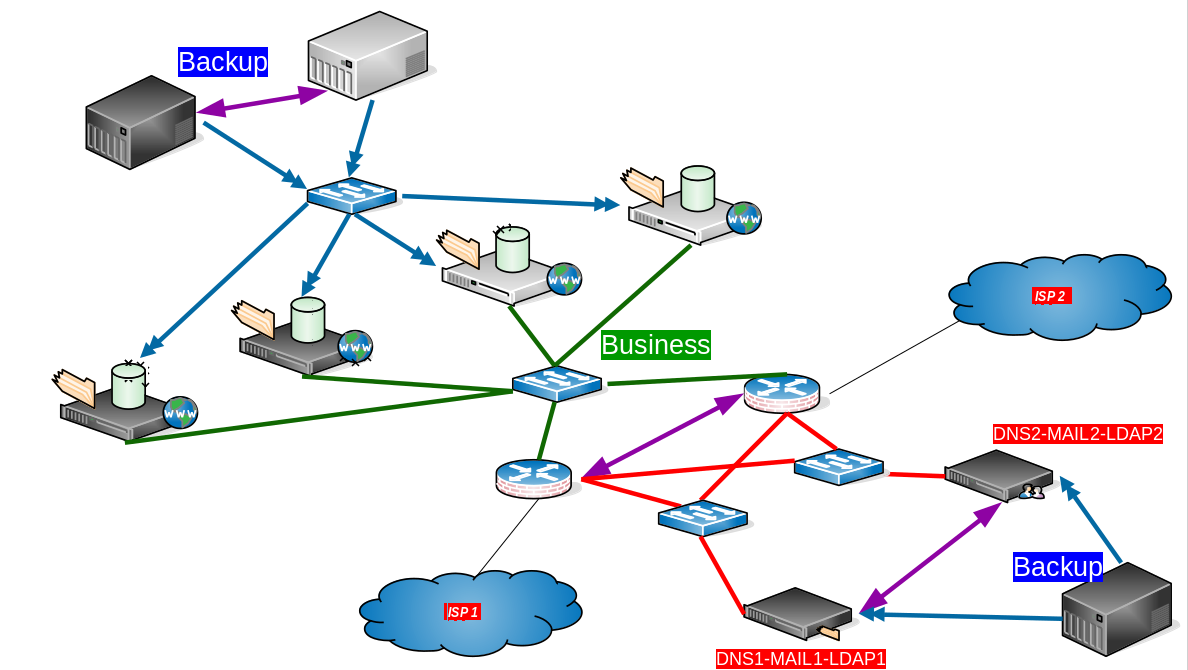

j’ai un truc dans le genre chez moi …

Mon futur chatons aura la meme archi …

et les routeurs parefeu ca : (j’en ai 4)

Monter avec du OPNSense, c’est vraiment efficace, pis niveau hardware ca trompe les scanns … mac adress Lanner ou Watchguard … hihi

dans OPNsense tout comme dans pfSense, ainsi que Linux et autres BSD dont Mac d’ailleur, il est assez facile de changer la MAC address et de te faire passer pour la MATRIX (00:00:0B) ou la NSA (002091) par exemple

https://www.macvendorlookup.com/

la sécurité par obscurentisme est plus une histoire de geek selon moi

oui je sais bien … cela.

Mais la c’est par défaut.

C’est juste que pour 80€ avoir un parefeu évolutif, cpu pas cher, ram ddr2 à foison sur ebay : c’est déjà top cool.

Salut,

Sujet intéressant et vaste. On fait de la gestion d’infrastructure pour des clients, des déploiements d’infra en mode projet…etc, donc difficile de donner une liste précise mais si je prends une infra type je dirais :

- Centralisation des logs (Graylog).

- WAF (modsecurity)

- API Gateway

- Firewall (soit via la plateforme de virtualisation soit iptables si pas d’autres solutions plus flexibles)

- Fail2ban (très rare, généralement y’a pas de services SSH exposés directement sur le net)

- Gestion des secrets et données sensibles (Hashicorp Vault).

- Outil d’audit (Falco)

- Gestion des identités et des permissions (FreeIPA).

Bien entendu, on rajoute à cela les bonnes pratiques :

- Hardening OS

- Hardening Kubernetes (PSP, Network policies, chiffrement…)

- Gestion des secrets applicatifs

- Signature des images Docker

- Utilisation du 2FA

…etc.